“Cuidado” Com as Redes Sem Fio Públicas

Férias, feriados e finais de semana… Para quem pretende aproveitar estes períodos para acessar a internet em seu notebook, smartphone, tablet, entre outros, através de um hotspot, um ponto de acesso à Internet Sem Fio, em algum café, shopping, aeroporto, ou algum outro local público, aí vai um GRANDE ALERTA!

Índice

Introdução

É muito comum andarmos em shoppings, aeroportos, restaurantes, hotéis e bibliotecas e encontrar nestes lugares redes sem fio para conexão gratuita à internet (Seja através de um Wi-Fi Livre ou protegido com uma chave (“senha”) compartilhada). Turistas, estudantes ou mesmo quem deseja navegar rapidamente durante um passeio, através de seu dispositivo, usam e abusam destas redes. Contudo, a praticidade e principalmente a gratuidade do serviço acabam por entusiasmar demais essas pessoas, fazendo com que deixem de lado o quesito segurança.

Outra situação muito comum é quando a internet móvel “cai” e tudo o que você precisa é acessar um aplicativo de mapas para traçar uma rota. O instinto natural de qualquer usuário é ligar o Wi-Fi do smartphone e buscar uma rede aberta. A pesquisa inocente, contudo, pode acabar em uma cilada. É por meio dessas redes sem senha que Hackers Mal-Intencionados (os conhecidos Grey Hats ou Black Hats, antigamente popularizado pelo termo “Cracker“) roubam informações pessoais, como senhas de banco e, eventualmente, até fotos comprometedoras armazenadas no celular ou em serviços na nuvem, como Google Drive, OneDrive, iCloud ou Dropbox. Para evitar problemas futuros é preciso ficar atento às fraudes.

Você não leu errado: “Hackers mal-intencionados”. Existem Hackers que trabalham a favor da Segurança da Informação e de ajudar o próximo e não em benefício próprio. Estes “Hackers do Bem”, são chamados de “White Hats”.

Tudo isso dá-se a crescente popularização dos dispositivos móveis (computadores e smartphones), juntamente com o aumento de pontos de acesso (hotsposts) livres.

O primeiro alerta reside no fato de que, por serem conexões abertas, esses pontos de acesso geralmente não oferecem qualquer tipo de segurança para o tráfego de dados entre o computador e o roteador, ou seja:

suas informações que não são criptografadas podem acabar por transitar livremente, como conversas nas redes sociais.

Os Riscos

É importante entender primeiro, por que é preciso tomar cuidado com essas redes abertas. Primeiro, pense em uma rede tradicional (aquelas com fios):

- Em uma rede tradicional estruturada, é possível saber onde estão e quais são as máquinas ligadas a ela (computadores, impressoras, etc).

- Porém, em uma rede sem fio esse mapeamento é mais complicado e tornar-se praticamente impossível em alguns casos.

Ou seja, nestas condições os usuários ficam à mercê da segurança existente na própria rede.

Isto significa que se o estabelecimento que oferece este serviço não se preocupou muito com este aspecto, a sua rede se torna um local inseguro, e os dados trafegados por ela podem ser interceptados por outros computadores.

Como você pode ver, é relativamente fácil capturar informações “sensíveis” trafegando na vasta maioria dos hotspots públicos. É possível obter endereços de e-mail, senhas e ler mensagens não criptografadas, e até se apossar de informações de login em sites populares.

Um dos ataques mais comuns nestes casos é conhecido como MITM (Man In The Middle ou Homem no Meio), onde o atacante intercepta os dados entre o usuário (você) e o servidor (seu banco, por exemplo).

É possível tudo isso acontecer em uma rede insegura, onde os dados não são criptografados. Assim tudo que fica armazenado nos cookies pode ser acessado por pessoas mal-intencionadas.

Se você é daqueles que memoriza dados de login e senhas no navegador, corre o risco de ter estas informações acessadas por algum atacante.

Um usuário corporativo, por exemplo, está de viagem e rapidamente se conecta ao hotspot no aeroporto apenas para conferir alguns e-mails ou visualizar sua conta bancária. Durante este momento, é possível que algum atacante esteja monitorando todo o tráfego na rede, afim de obter informações privilegiadas. Mesmo que rápido e curto o seu acesso na rede, seus dados foram capturados e expostos (mesmo que criptografados). Um atacante experiente poderá analisar as informações capturadas e conseguir acesso ao que antes deveria ser sigiloso.

O maior perigo, é pensarmos que ataques como o MITM nunca irão acontecer conosco, ou mesmo a ilusão de que nem vale a pena pois

não tem nada aqui, que vá me expor”

É graças a esses pensamentos que muitos têm suas informações divulgadas a todos na Internet. No caso de empresas, por exemplo, estas podem ter suas informações vendidas às partes interessadas, como a concorrência.

Um Breve Exemplo

Para deixar claro, minha intenção não era “hackear” o computador ou smartphone de ninguém – isso é ilegal.

O que fiz é similar a escutar a conversa entre dois radioamadores ou pessoas usando um walkie-talkie na vizinhança. Assim como estes aparelhos, as Redes Wireless (Wi-Fi) operam em frequências de rádio públicas que podem ser “sintonizadas” por qualquer um nas proximidades.

Nesta última sexta-feira (23/07/2016), estive a passeio na Capital (Belém/PA), e acabei realizando por curiosidade mesmo, alguns testes nos hotspots ao meu alcance. Em primeiro, para evitar possíveis problemas utilizei como possíveis “alvos” o smartphone da minha esposa e meu próprio tablet.

Felizmente, podem ficar tranquilos pois nem todos os hotspots conectados estavam tão vulneráveis.

Após realizar o dump (captura de dados) na rede conectada em um Shopping (não citarei nomes neste artigo), com o meu próprio tablet e laptop, foi possível por exemplo receber informações de senhas de alguns sites, conversas interceptadas e acesso ao conteúdo de computadores.

Para parte dos testes, configurei o smartphone da minha esposa de forma padrão (semelhante ao da maioria das pessoas), além do meu laptop e tablet.

OBSERVAÇÃO: Por motivos de segurança, não utilizarei os prints reais das telas e informações recebidas, quando estas oferecerem o risco de expor dados pessoais, para isso utilizarei imagens públicas de buscas no Google Search, para exemplificar a situação, além de outros casos, em que realizei ataques ao meu próprio tablet e laptop (deixando como a maioria) e ao da minha esposa, para que fosse possível realizar a prática dos exemplos.

Após identificar as portas abertas (e encontrar vulnerabilidades) em uma máquina específica, foi possível interceptar downloads, acessar via rede algumas pastas e verificar o conteúdo destas, como imagens por exemplo.

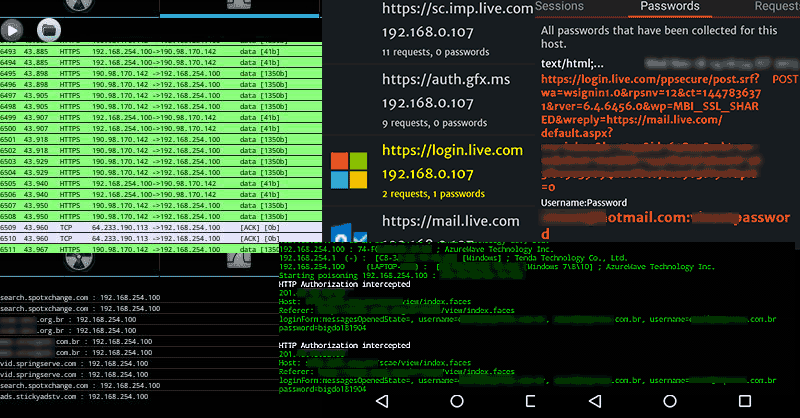

Observem as imagens abaixo (prints do meu tablet), de dados interceptados em uma rede. Veja que foi possível identificar cookies e senhas.

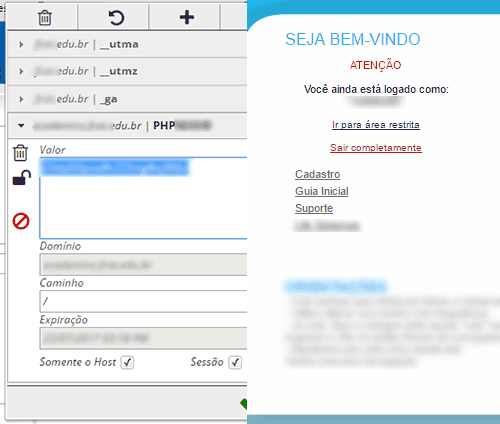

Utilizando os cookies capturados e um plugin para o Google Chrome, foi possível realizar o que chamamos de Session Hijacking (ou Sequestro de Sessão) e efetuar o login em um servidor remoto (vide imagem abaixo).

Outro caso, foi verificar se a senha capturada era de fato verdadeira e efetuar o login através desta.

Uma senha fraca de fácil dedução pode ser quebrada por alguém que conseguir acessá-la através do tráfego da rede.

Analisando essas e outras possibilidades, chegamos à “brilhante” conclusão de que, com certeza, é arriscado se conectar em redes públicas. Considerando isso, resta a dúvida: Como sobreviver em um mundo sem conexões de internet?

Calma! Não é preciso se desesperar, pois você não precisa parar de usar o WiFi do shopping ou da cafeteria que você gosta de visitar.

Portanto, para diminuir os riscos, criamos um pacotão de dicas para que você possa acessar um hotspot com o mínimo de segurança possível, e sem colocar seus dados e arquivos em risco.

Como proteger meus dados?

Os conselhos são basicamente os mesmos de sempre: mantenha programas de segurança instalados no computador e dispositivos móveis, tenha certeza de que seu firewall está ativo, não acesse o site do banco usando as redes públicas, procure usar senhas complexas em seus logins, tome cuidado com páginas suspeitas e, se puder, acesse apenas o básico.

Mesmo assim, além do mais óbvio, selecionamos uma lista com boas dicas:

- Conecte-se a redes públicas que sejam de sua confiança.

- Dê preferências àquelas em que a empresa garante a proteção dos dados trafegados na rede (Difícil, hein?!)

- Na dúvida, é melhor utilizar o 3G/4G do seu aparelho, sempre quando possível.

- Se for imprescindível realizar alguma transação financeira ou acessar serviços que exijam autenticação com e-mail/usuário e senha, o recomendado é que a rede 3G/4G seja usada ao invés da conexão pública.

- Certifique-se de que a rede Wi-Fi que está sendo acessada pelo seu dispositivo é a mesma que o hotspot oferece.

- Existem vários golpes em que redes paralelas são montadas para obter informações dos usuários, como é o caso do Evil Twin, AP-Fake e outros métodos por Engenharia Social.

- Desative todos os compartilhamentos permitidos pelo seu dispositivo.

- Não execute transações financeiras como acessos a bancos, cartão de crédito, etc.

- Utilize VPN confiável, sempre que possível.

- É recomendado que você alugue um serviço privado de VPN, de empresas confiáveis.

Para mais informações sobre o que é e como funciona uma VPN, confira também nossa Minissérie Sobre VPN, clicando aqui.

Conclusão

Bom, o aviso está dado, você sabe que corre riscos. Mas acalme-se, se você tiver todas as precauções citadas, pode se divertir acessando vídeos, rádios online, redes sociais, jogos e chats, claro, tudo com o devido cuidado.

Não seja um alvo fácil para mal intencionados, você deve tomar em um hotspot o mesmo cuidado que você tomaria em uma lanhouse, ou maior, pois se trata do seu dispositivo pessoal. – Tecmundo

Fontes

Pentester, Especialista em Segurança de Redes e Testes de Invasão, Programador, Consultor e Professor de T.I.. Geek Inveterado, Apaixonado por Segurança da Informação e Louco por GNU/Linux. Dedica grande parte do seu tempo para criar soluções que ajudem dezenas de milhares de pessoas com dicas e artigos em Tecnologia e Segurança da Informação. Possui algumas Certificações em Ethical Hacking, Cabling System, Security+, SIEM Netwitness, SIEM SNYPR Securonix e Proficiência em Soluções de Vulnerability Management da Tenable.

É possível que o fato de meus aplicativos estarem logados “Face, Gmail” um Cracker copie minhas senha ou que consiga fazer uma clonagem de meu aparelho para que assim tenha os mesmos acessos.

Os iram ser capturados apenas no momento de um start no “wireshark” ou outra plataforma ou iram ficar vulnerais para sempre?