Entenda melhor o que é um Ransomware: O Malware utilizado no Mega Ataque Cibernético

Na última sexta-feira, dia 12/05/2017, o mundo foi surpreendido com um Mega Ataque Cibernético, onde cerca de 200 mil computadores em 150 países, foram infectados com o Ransomware WannaCry. Malwares (softwares maliciosos) desta categoria, já são um pouco antigo. Porém, desde o último ano, houve uma personalização desta ameaça e melhoria em suas ferramentas, disseminando fora e dentro do BRASIL.

O ransomware é basicamente um um tipo de malware utilizado em ataques no qual criminosos entram nos sistemas por diversos meios, criptografam todos os dados do equipamento e exigem um resgate para liberá-los. Este artigo, vem explicar um pouco mais obre esta ameaça, utilizando o WannaCry como exemplo, e recomendações para se proteger.

Índice

O que é um Ransomware?

No mundo cibernético, há diversas ameaças aos sistemas computacionais, que um usuário deve se preocupar. Dentre estas, os mais conhecidos são os “vírus”. Mas estes não são os únicos tipos de ameaças virtuais e muitas vezes, seu conceito é generalizado e utilizado erroneamente para referenciar qualquer ataque ou software malicioso. Worms, rootkits, trojans, ransomwares, são outros exemplos de programas maliciosos e extremamente poderosos. Porém, este artigo irá abordar mais sobre a ameaça recente, utilizada por criminosos na onda de ciberataques que afetou a vários países desde a última sexta-feira.

O ransomware, do inglês “ransom” (resgate) e “ware” (software), também conhecido como rogueware ou scareware, são uma categoria de malwares utilizados para restringir o acesso ao sistema do seu computador e por fim solicitar que um resgate seja pago para que a restrição seja removida.

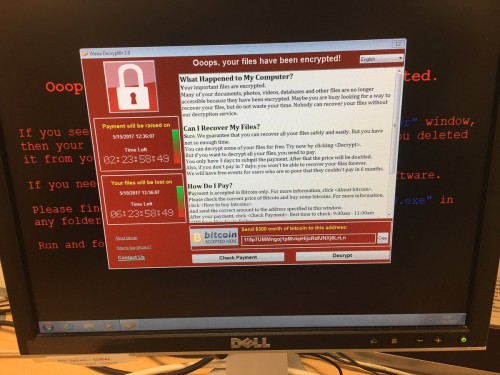

Ransomware, solicita um pagamento para devolver os arquivos bloqueados. (C) Google Imagens, 2017.

Um Ransomware, geralmente é desenvolvido por Scammers, que são criminosos cibernéticos (golpistas virtuais) que buscam informações para obter vantagem e dinheiro, através de golpes na internet. Ele pode entrar em seu PC através de um anexo de e-mail ou através do seu navegador se você tiver visitado um site que está infectado com este tipo de malware. É possível ainda acessar seu computador através da sua rede de Internet.

Como funciona o ransomware?

A ameaça entra nas máquinas de forma não muito diferente dos malwares tradicionais a partir do Phishing.

Phishing é basicamente uma técnica utilizada para roubar ou obter informação de uma pessoa ou empresa, se passando por outra que seja confiável.

Um e-mail falso por exemplo, enviado por um colega de trabalho (ou que parece ter sido enviado por seu colega), atribuído à sua empresa, por exemplo, tenta chamar a atenção da possível vítima, que abre a mensagem, baixa um arquivo disfarçado e acaba instalando a ameaça ao abrir o documento. Além dos e-mails, também é possível ser infectado através de links compartilhados em redes sociais, páginas da internet infectadas e banners com anúncios, muitas vezes convincentes, em algum site da internet.

“Quando se instala, não tem carga viral e não pode ser detectado. Na maioria dos casos, o usuário deve enviar um SMS do pagamento para obter um código de desbloqueio” – explica Laurent Maréchal, especialista em cibersegurança da McAfee, à AFP (Agence France-Presse).

O ransonware criptografa (protege) os arquivos usando uma chave pública (bem forte, de 1024-bits e até de 2048-bits), e emite um alerta ao usuário. E é por ele que o usuário fica sabendo que, se um resgate de determinado valor não for pago até uma data limite, a combinação que liberaria os documentos seria apagada e os itens acabariam perdidos para sempre, provavelmente. O pagamento, aliás, deve ser feito normalmente em bitcoins (uma moeda digital) ou por algum outro método que impeça o criminoso de ser rastreado.

Ataque Virtual com Ransomware. (C) AFP, 2017.

A imagem acima, exemplifica um pouco de como é realizado um ataque virtual utilizando um ransomware.

A frequência de uso deste malware, aumenta exponencialmente a cada ano. Em nota, o Jornal O Globo, informa que segundo o editor de programas de segurança Kapersky Lab, no ano passado foram detectadas 62 novas famílias de “ransomwares“.

Em dados mais recentes, segundo a McAfee, o número de “amostras” detectadas aumentou 88% em 2016, chegando a quatro milhões.

“Os hackers pedem pequenas quantidades. Mas acumuladas elas chegam a grandes somas”. – explica Amar Zendki, diretor-geral da empresa de segurança Mind Technologies.

Um Ransomware ataca só Windows?

O crescimento dos ataques com ransomwares está ligado, principalmente, a popularização da internet e a chegada do vírus em mais plataformas, pois quanto mais meios de ser infectados, mais chances também de ser atacado. Definitivamente, praticamente qualquer Sistema Operacional está sujeito a ser alvo do ataque: Windows, MAC OS, GNU/Linux, etc.

Se buscar e relacionar os números, o principal sistema operacional atingido pelo ransomware é o Windows. Mas, não é por isso que deixará de buscar soluções de segurança para outras plataformas. Esta categoria de malware também já chegou no GNU/Linux e, desde 2015, de acordo com o pesquisador brasileiro Rafael Salema Marques, também já é possível explorar vulnerabilidades em equipamentos com o MAC OS da Apple.

Entre 2015 e 2016, o número de ataques na plataforma GNU/Linux, embora ainda muito reduzido, aumentou especificamente em Servidores Web, onde o ransomware, criptografava o website, deixando todo o conteúdo fora do ar.

Além disso, já há relatos desde 2015, de ataques também nos dispositivos móveis. Em 2016, a empresa de segurança Symantec registrou uma onda de ataques de ransomware da família Android.Lockdroid, feita especialmente para o sistema operacional mobile do Google Inc. A ameaça bloqueia a tela do smartphone e, em seguida, abre uma janela onde explica que, para desbloquear os arquivos do aparelho, a vítima deve entrar em contato com o criminoso responsável, para fechar um acordo por meio de um serviço de mensagens do próprio malware.

WannaCry, o ransomware por trás do ataque massivo de sexta-feira

Segundo os primeiros elementos da investigação, os autores deste ciberataque conseguiram aproveitar uma falha no sistema Windows. O malware se alastrou rapidamente porque os responsáveis usaram um código digital que se acredita ter sido desenvolvido pela Agência de Segurança Nacional (NSA), dos Estados Unidos — e depois filtrado como parte de um documento descarregado —, segundo os investigadores da empresa de segurança Kaspersky Lab.

Especialistas explicam que o programa ransomware parece admitir dezenas de idiomas, o que já deixa claro que estes criminosos pretendiam corromper redes em todo o mundo. Este ransomware ataca especialmente o Sistema Operacional Windows, aproveitando-se de uma vulnerabilidade específica. O malware WanaCrypt0r 2.0 ou WannaCry (que traduzido do inglês, significa “Vai chorar?”), atacou computadores em mais de 150 países e conseguiu um êxito “sem precedentes” entre as ameaças de resgate, graças ao uso de uma brecha de segurança grave no Sistema Operacional Windows, chegando a cerca de 200 mil computadores infectados em todo o mundo, durante o final de semana.

Para quem desejar ver os dados mais recentes das infecções, a Intel Corporation, desenvolveu uma ferramenta online chamada MALWAREINT, que utiliza-se de rastreadores na internet para identificar algumas ameças. Para visualizar um gráfico em tempo real das infecções acesse a ferramente clicando aqui.

Ransomware WannaCry. (C) Google Imagens, 2017.

A falha de segurança existe no protocolo SMBv2, um protocolo de comunicação criado para compartilhar arquivos e impressoras em redes de empresas, compatível entre sistemas operacionais diferentes (como Windows e GNU/Linux). O protocolo foi desenvolvido em 1983 e adotado pela Microsoft após adaptações em 1990. Por esse motivo, a brecha usada pelo vírus é capaz de atacar mesmo algumas versões antigas do Windows, como o XP.

O Ataque paralisou grandes órgãos, como hospitais, organizações federais e estatais, e muitos outros. No Brasil, a relatos de infecção no Ministério Público do Estado de São Paulo (MPSP), no TJSP, no INSS e muitos outros. No mundo afora a Europa e a Ásia foram as mais prejudicadas, pois há um número maior de usuários do Sistema Windows.

Contudo, essa infiltração maliciosa já é um pouco antiga e surgiu em meados de abril de 2017, e a Microsoft lançou patches de segurança para prevenir ataques como esse. Entretanto, por se tratar na maioria de instituições públicas e de infraestrutura antiga, há um tempo de delay muito grande entre uma atualização e outra por parte da equipe, algo que afeta muitos computadores no mundo, principalmente os Servidores.

“Hoje, os nossos engenheiros adicionaram funções de detecção e proteção contra um novo software malicioso, conhecido como Ransom:Win32.WannaCrypt. Em março, nós fornecemos proteção adicional contra malwares dessa natureza, com uma atualização de segurança que impede a sua propagação através de redes. Aqueles que estiverem utilizando o nosso antivírus gratuito e tenham habilitado o Windows Update estão protegidos. Estamos trabalhando junto aos nossos clientes para fornecer assistência adicional.” (Nota da Microsoft ao Portal TecMundo).

Phillip Misner, gerente do grupo de segurança da Microsoft, em uma postagem oficial no Blog da Empresa, disse “Ver empresas e indivíduos afetados por ciberataques, como o que foi relatado hoje, foi doloroso”. Portanto, a Microsoft decidiu fornecer atualizações até para sistemas mais antigos.

“Nós decidimos tomar a excepcional medida de fornecer uma atualização de segurança para que todos os clientes protejam as plataformas Windows que só recebem suporte personalizado, inclusive o Windows XP, o Windows 8 e o Windows Server 2003” (Microsoft).

O Windows XP, deixou de receber atualizações da Microsoft em abril de 2014. Desde então, apenas organizações com contratos especiais de suporte junto à Microsoft recebem atualizações para corrigir falhas no sistema operacional. Os demais usuários ficam vulneráveis a uma série de ataques possibilitados pelas vulnerabilidades. Porém, em virtude da excepcional situação, a Empresa decidiu disponibilizar atualizações para esta plataforma.

“Tomamos essa decisão com base em uma avaliação da situação, mantendo em mente o princípio de proteger o ecossistema geral dos nossos clientes”, justificou Phillip Misner.

Computadores com versões anteriores e mais antigas do Windows, quando contaminados por vírus e outros malwares, também atacam ou prejudicam sistemas com versões mais novas, daí a real necessidade de um path de atualização até mesmo para o Windows XP, segundo Misner, foi para a proteção de todo “ecossistema computacional”.

Porém, a atualização disponibilizada para versões antigas do Windows, são apenas para esta ameaça de ransomware, o WannaCry, ou seja, ainda estarão vulneráveis a uma série de outras brechas existentes na plataforma.

Por mais que a empresa esteja com tudo atualizado certinho, o ransomware ainda irá continuar perigoso pelo menos no nível individual, ou seja, dispositivo a dispositivo. Para isso, só é preciso que qualquer usuário desavisado se aventure a abrir um arquivo desconhecido, para que aquele computador seja infectado, dando início aquela bola de neve novamente, além das questões que virão, como por exemplo, se vale a pena ou não tentar arriscar e pagar o resgate solicitado.

Como posso me proteger desta ameaça?

Para garantir a máxima proteção em cenários como este, segue abaixo algumas dicas gerais. Vale ressaltar, que muitas dessas recomendações já foram repassadas em artigos anteriores deste blog. Mais detalhes e informações leia o artigo “Protegendo seu PC com Windows“.

Na intenção de alertar a população geral, sobretudo as corporações, sobre os riscos do ataque e apresentar medidas preventivas, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT) divulgou uma Cartilha de Segurança para a Internet.

Segundo o documento, para se proteger é necessário ter um antivírus instalado e atualizado no computador e evitar abrir arquivos e links duvidosos. Uma outra medida para se proteger os arquivos é fazer backups regularmente. Os procedimentos no caso específico do WannaCry 2.0, envolvem a urgência do update liberado pela Microsoft, mas no geral, vale sempre mencionar as dicas (informadas abaixo), que muitos ainda insistem em não seguir.

Algumas recomendações

- Certifique-se de que todos os softwares em seu computador estão atualizados (Aplicativos, Antivírus, etc), incluindo o seu Sistema Operacional, navegador e qualquer plug-in de barra de ferramenta que você usa;

- Não abra e-mails de origem desconhecida, que possuam anexos suspeitos;

- Sempre desconfie do óbvio e do não-óbvio, ou seja, tenha sempre um pé atrás. Não baixe anexos de seus e-mails, a menos que tenha certeza de sua origem. Na dúvida, ligue para o remetente e confirme se este realmente lhe enviou ou não alguma mensagem;

- Não utilize software pirata;

- Mantenha uma periodicidade de backup, ou seja, faça cópias de segurança com frequência de seus arquivos. Se forem muitos e não tiver onde guardar, selecione os mais importantes e guarde-os por exemplo em uma nuvem (como o google drive). O importante é que suas cópias de segurança não estejam no mesmo computador de origem (que pode ser infectado).

A atualização para todas as versões do Windows, que corrige a vulnerabilidade explorada pelo WannaCry, pode ser baixada pelo catálogo do Microsoft Update(clique aqui).

Fui infectado, e agora? O que devo fazer?

Em ação conjunta, Europol (a polícia nacional holandesa), Intel Security e Kaspersky Lab lançam a iniciativa No More Ransom (em tradução livre, algo como “Chega de Resgates”), nova etapa na cooperação entre autoridades legais e setor privado para combater o ransomware.

O projeto inclui um portal (https://www.nomoreransom.org/) com informações sobre os perigos deste tipo de ataque, além de ajudar vítimas a recuperar seus dados sem que precisem pagar resgates aos criminosos virtuais. São mais de 160 mil chaves disponíveis.

A conscientização é fundamental, pois ainda não há ferramentas de descriptografia para todos os tipos de malware existentes. É possível encontrar diversas ferramentas gratuitas para a remoção de uma ransomware, além da proteção que é disponibilizada pelos Antivírus atuais. Porém no momento de sua criação e disseminação, é muito provável que já seja possível recuperar os dados. Geralmente, as empresas de Segurança da Informação, levam meses e meses para conseguir uma vacina funcional.

É muito provável que a vítima de uma infecção tenha os seus dados perdidos para sempre. O uso consciente da Internet, seguindo algumas dicas simples de segurança virtual, pode, antes de mais nada, evitar a infecção.

Devo pagar o resgate da informação?

No momento em que um ransomware bloqueia uma informação e os criminosos exigem pagamento para descriptografá-lo, nenhum especialista em segurança recomenda pagar. A melhor dica à qualquer corporação é a conscientização do usuário final, a fim de evitar a disseminação do cibercrime, onde deve-se negar o pagamento do resgate solicitado pelos cibercriminosos.

Uma vez realizado o pagamento pela vítima por um ataque cibernético de ransomware, o alvo se tornará ainda mais visado. Isso porque os criminosos terão conhecimento que sua empresa tem dinheiro para pagá-los, o que viabiliza mais ataques desse tipo.

Outro motivo a ser repensado quando o alvo se vê a frente de um golpe: qual a garantia na palavra do criminoso depois do pagamento realizado?

Fernando Cardoso, especialista de Segurança da Trend Micro Brasil, reforça que como agravante, existem ainda alguns tipos de ransomware que realizam a criptografia sobre seus dados e autodestroem a chave para abri-los. Em outros casos, o criminoso diz que possui a chave e no momento que você executa o pagamento, o cracker envia uma chave falsa, que não irá abrir suas informações.

Há sim relatos de que os dados foram de fato devolvidos à seu dono original, isso para manter em tese a reputação do ataque, visto que, esta seria a fonte de renda dos atacantes e, portanto, se não devolvessem a informação, a reputação cairia por terra. Porém, não há nenhuma garantia comprovada, de que a sua informação será devolvida, ou se, caso o tenha, que eles não irão realizar novas ameaças.

Michael Corby, consultor executivo da CGI, recomenda que ter um plano de dados disponível em um formulário que não vai ser afetado pelo ransomware, criptografado e armazenado separadamente da rede de produção, é uma maneira evitar ter de pagar resgate aos hackers. “A empresa precisa de uma cópia dos dados em um formulário restaurável, e testar que os backups funcionam.”

“Quando o pedido de resgate aparece na tela, o funcionário deve desconectar o dispositivo da rede imediatamente e informar a equipe de segurança da informação. Esta, por sua vez, deve reportar também aos departamentos jurídico, de relações públicas, relações humanas, executivos e assim por diante”, diz Corby.

Jornt Van Der Wiel, pesquisador de segurança da Equipe de Pesquisa e Análise Global da Kaspersky Lab, fez uma declaração na tentativa de conscientização global, para o não pagamento do resgate:

“O maior problema do ransomware de criptografia é que, quando os usuários têm seus dados preciosos bloqueados, eles pagam os criminosos imediatamente para recuperá-los. Isso fomenta a economia clandestina e, consequentemente, acarreta números cada vez maiores de participantes e ataques. Só poderemos mudar a situação se coordenarmos esforços na luta contra o ransomware. O aparecimento de ferramentas de descriptografia é apenas o primeiro passo desse caminho. Esperamos que o projeto se amplie e que logo haja muitas outras empresas e autoridades legais de outros países e regiões combatendo o ransomware conosco”. (Jornt Van Der Wiel)

Fontes

- Clube do Hardware

- Portal G1

- Jornal O Globo [1]

- Jornal O Globo [2]

- AFP (Agence France-Presse)

- Portal TecMundo

- Revista Veja (Ed. Abril)

- Blog GetCard

- Blog Canal Tech

- Blog Bitmag

Pentester, Especialista em Segurança de Redes e Testes de Invasão, Programador, Consultor e Professor de T.I.. Geek Inveterado, Apaixonado por Segurança da Informação e Louco por GNU/Linux. Dedica grande parte do seu tempo para criar soluções que ajudem dezenas de milhares de pessoas com dicas e artigos em Tecnologia e Segurança da Informação. Possui algumas Certificações em Ethical Hacking, Cabling System, Security+, SIEM Netwitness, SIEM SNYPR Securonix e Proficiência em Soluções de Vulnerability Management da Tenable.

Muito bom o conteúdo parabéns.

Obrigado por sua colaboração! Não deixe de ler também nossas outras postagens!