Protegendo seu PC com Windows [Parte 2/2: Intermediário]

Com alguns procedimentos e conscientização do usuário, é possível tornar a utilização e navegação do Sistema Windows®, mais segura. Esta é a 2ª parte do Guia de Segurança para Windows. Quando terminar, você terá o conhecimento e as ferramentas necessárias para proteger seu PC com Windows contra a maioria dos ataques e evitar o acesso ilegítimo ao seu computador.

Para obter o máximo deste tutorial, siga as etapas fornecidas para cada tarefa com um computador executando o Sistema Windows (7, 8, 8.1 ou 10) fisicamente em seu PC ou em uma máquina virtual para testes.

Como matéria complementar, é importante que tenha lido a 1ª Parte deste Guia além do artigo “Porque o Windows é considerado um “Sistema Vulnerável“?”.

Índice

Permissão de Usuário

Já vimos em outro artigo (clique aqui) que no Windows, por padrão, o Usuário ativo tem “Privilégios de Administrador” e acesso irrestrito a todo Sistema. Portanto, para aumentar a segurança é altamente recomendável criar um Usuário com acesso restrito (limitado) ao sistema, para as atividades do dia-a-dia, e só utilizar o “Administrador” quando realmente necessário.

Passo 1 – Ative a Conta “Administrador” (desconsiderar esta etapa se já estiver ativada):

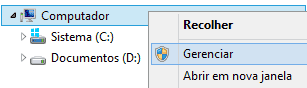

- Abra o Windows Explorer, Clique com botão direito do Mouse sobre “Computador“, em seguida clique em “Gerenciar“, para abrir a Janela “Gerenciamento do Computador“:

(C) Fonte Própria, 2016.

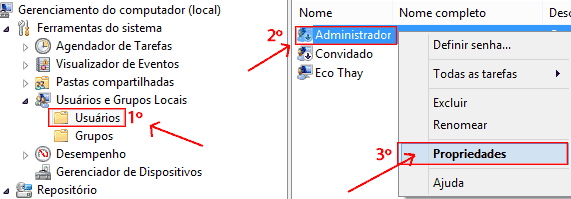

- Na janela que se abre, clique em “Usuários“, em seguida clique com o botão direito do mouse sobre a conta “Administrador“, e na lista de opções clique em “Propriedades“:

(C) Fonte Própria, 2016.

- Na Janela que se abre: “Propriedades do Administrador“, DESATIVE a caixa “Conta desativada” para habilitar o usuário Administrador, em seguida confirme clicando em “OK“:

(C) Fonte Própria, 2016.

Passo 2 – Mudando as permissões do Usuário (É necessário que a conta “Administrador” esteja ativa):

- Abra a Janela “Executar“, através do “Menu Iniciar” ou pelo atalho “Winkey+R” (tecla com logotipo do Windows + R), e digite o comando “control userpasswords2” (sem aspas), em seguida pressione “Enter“:

(C) Fonte Própria, 2016.

- Com a janela “Contas de Usuário” aberta, perceba que há mais de um usuário, sendo que um deles é sua conta pessoal (aquela que estiver com o seu nome ou qualquer outro definido por você) e o outro é o usuário “Administrador”. OBS.: Pode haver outros usuários criados pelo Sistema. Clique no nome do seu usuário, em seguida clique em “Propriedades“. Na próxima janela clique na aba “Associação de Grupo” e escolha “Usuário Padrão” ou “Usuário Restrito“, confirme clicando em “OK“:

(C) Fonte Própria, 2016.

- Clique no usuário Administrador, em seguida clique em “Redefinir Senha” e crie uma senha (de preferência forte) para esta conta, confirme clicando em “OK“:

(C) Fonte Própria, 2016.

- Por fim, reinicie seu computador. Você irá perceber que agora além do seu Usuário Padrão, há também o Usuário Administrador. Use normalmente sua conta e quando necessitar instalar algum problema, ou realizar qualquer alteração no Sistema, o UAC (Controle de Contas do Usuário) irá lhe solicitar que digite a senha do “Administrador”.

- Se aparacer a janela para autenticação, solicitando que informe a senha do Administrador, sem você ter realizado qualquer atividade, ou sem que você tenha iniciado o processo, DESCONFIE. Na dúvida, cancele.

Com estes passos, você não terá mais “privilégios de Administrador” todo o tempo, apenas quando realmente for necessário. Em todo o caso, evite se logar como Administrador, só realize este procedimento se for extremamente necessário.

Bloqueie a Execução de Aplicativos via Dispositivos Removíveis

Quando um malware infecta um dispositivo removível, como por exemplo um pen-drive, assim que ele é conectado em um computador, ele pode executar um script ou aplicação diretamente de sua raiz ou ser executado (implicitamente) pelo usuário, como visto anteriormente (através de um atalho disfarçado, por exemplo).

Para tais situações é possível que o usuário bloqueie, de forma geral, a execução de qualquer aplicativo/programa através de um dispositivo removível, como pen-drive ou HD Externo, e até mesmo do seu Smartphone. Sendo assim, esta dica é suficiente para deixar que os usuários usem os arquivos no pen-drive, e poderão gravar os arquivos normalmente, também fazer cópias, porém, se quiserem instalar um programa pelo pen-driver, será notificado de que não é possível.

Esta ação evita até mesmo que um usuário mal-intencionado, tente executar um aplicativo malicioso através de seu dispositivo.

Passo 1 – Abra o “Editor de Política de Grupo Local” (Só realize as etapas indicadas abaixo, qualquer configuração errada nesta ferramenta, pode bloquear o acesso ao seu sistema):

- Abra a Janela “Executar“, através do “Menu Iniciar” ou pelo atalho “Winkey+R” (tecla com logotipo do Windows + R), e digite o comando “gpedit.msc” (sem aspas), em seguida pressione “Enter“:

(C) Fonte Própria, 2016.

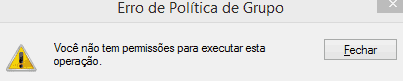

- Se você configurou as “Permissões de Usuário” anteriormente, retirando os “privilégios de Administrador” do seu Usuário Padrão, provavelmente o acesso ao aplicativo será negado.

(C) Fonte Própria, 2016.

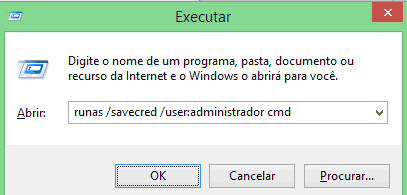

- Neste caso, na janela “Executar” digite o comando “runas /savecred /user:administrador cmd“, para abrir o “Prompt de Comando” em modo “Administrador”:

(C) Fonte Própria, 2016.

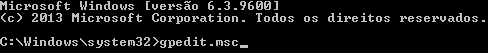

- No “Prompt de Comando“, informe a senha do Usuário Administrador e em seguida digite “gpedit.msc“:

(C) Fonte Propria, 2016.

(C) Fonte Propria, 2016.

Passo 2 – Configure as “Políticas de Acesso aos Dispositivos Removíveis”:

- Expandir “Configuração do Computador” > “Modelos Administrativos” > “Sistema” > “Acesso de armazenamento removível” como está exibido na figura abaixo:

(C) Fonte Própria, 2016.

- Perceba na imagem acima, que marquei o item 5 com 3 opções. Habilitando a primeira, já é possível evitar a execução de programas via pen-drive, porém vou explicar a configuração de cada uma para que possa usá-las conforme sua necessidade.

-

Negar acesso de execução: Esta opção resolve o procedimento aqui proposto. Dê dois cliques nela e escolha a opção: Habilitado. Assim, nenhum programa poderá ser executado a partir de seus discos removíveis, inclusive HD externos;

-

Negar acesso de leitura: Proíbe que discos de pen-drives e HD externos sejam lidos. Ou seja, pode ter milhares de arquivos, o Sistema Operacional não vai permitir a leitura, exibindo uma mensagem de bloqueio;

-

Negar acesso de gravação: Esta opção impede os usuário de gravar em pen-drives e ou discos externos.

-

Veja que esta “Diretiva de Segurança” em geral, permite ao usuário controlar todas as unidades. É possível também impedir o acesso, a gravação e execução também de CD e DVD, o que pode ser muito útil dependendo das necessidades pessoais ou corporativas.

Bloquear Acesso a Programas Especiais

Além de evitar que aplicativos sejam executados a partir de dispositivos móveis, também é recomendado e limite o acesso à alguns programas e executáveis nativos do Sistema, como por exemplo: acesso ao “Registro do Windows” ou “Prompt de Comando”.

Passo 1, abra o “Editor de Política de Grupo Local”. Siga os procedimentos apresentados no “Passo 1” do capítulo anterior.

Passo 2 – Impedir acesso ao Regedit e Prompt de Comandos:

- Expandir “Configuração do Usuário” > “Modelos Administrativos” > “Sistema” > como é exibido na figura abaixo:

(C) Fonte Própria, 2016.

- Perceba na imagem acima, que o 4 item foi marcado com 2 opções.

-

Impedir acesso ao prompt de comando: Esta opção resolve o procedimento aqui proposto. Dê dois cliques nela e escolha a opção: Habilitado. Esta configuração impede que os usuários executem o prompt de comando interativo, cmd.exe. Ela também determina se os arquivos em lotes (.cmd e .bat) podem ser executados no computador. Se você habilitar esta configuração de política e o usuário tentar abrir uma janela de comando, o sistema exibirá uma mensagem explicando que a configuração impede a ação;

-

Impedir acesso a ferramentas de edição do Registro: Esta opção resolve o procedimento aqui proposto. Dê dois cliques nela e escolha a opção: Habilitado. Desabilita o editor do Registro do Windows, regedit.exe. Se você habilitar esta configuração de política e o usuário tentar iniciar Regedit.exe, será exibida uma mensagem explicando que uma configuração de política impede a ação.

-

Esta opção diminui ainda mais o nível de acesso ao seu Sistema. Porém, se você necessitar utilizar os recursos desabilitados sem a necessidade de logar como Administrador, então abra a janela “Executar” (conforme já indicado em procedimentos anteriores) e digite o seguinte comando “runas /savecred /user:Administrador regedit“, para abrir o editor de registros ou “runas /savecred /user:Administrador cmd” para abrir o prompt de comandos do Windows, ao abrir a nova janela, será solicitado que informe a senha do seu usuário Administrador.

Explicando o parâmetro “/savecred” dos comandos informados anteriormente:

- Ao digitar um comando seguido “/savecred”, uma sessão será salva enquanto seu computador estiver ligado, e toda vez que executar novamente qualquer outro comando ou mesmo, contendo o parâmetro “/savecred“, não será solicitada a senha do usuário Administrador (visto que já fora digitada pelo menos uma vez em um momento anterior).

- Para aumentar ainda mais o nível de segurança durante a execução de comandos, é possível executá-los sem a opção “/savecred”, por exemplo:

- “runas /user:Administrador cmd.exe“

- “runas /user:Administrador regedit.exe“

Desative o Keylogger do Windows 10

A Microsoft declarou abertamente em seus termos de uso do Windows 10 que quem utiliza este Sistema, seja pagando ou atualizando gratuitamente concorda com o seguinte:

[…] “Quando você interage com o dispositivo Windows falando, [caligrafia], ou de digitação, a Microsoft recolhe discurso, cobertura, e as informações digitadas, incluindo informações sobre o Calendário e Pessoas [contatos]…[…]”

Para desativá-lo siga os seguintes passos:

- Clique no “Menu Iniciar“, em seguida, abra “Configurações“;

- Clique em “Configurações de Privacidade“. Uma vez no menu de privacidade, clique em “Geral“;

- No campo “Enviar informações da Microsoft sobre como eu escrevo para ajudar a utilização e melhorar a digitação e escrita no futuro“, Clique na chave para que esta alterne e fique OFF;

- Siga para a Opção “Falando, pintando e digitando” e clique em “Parar de conhecer-me“. Isto irá ajudá-lo a desligar o serviço de rastreamento.

Criptografe sua Partição

Algumas versões do Windows apresentam um recurso de criptografia chamado BitLocker, no qual é possível inserir senhas em diretórios e dispositivos removíveis. Para usuários apenas de Sistemas Windows, esta pode ser uma boa solução, já que seus dados só serão acessados mediante a autorização através de uma senha.

Para usuários que desejam utilizar o dispositivo em outras plataformas, ou mesmo se desejar realizar um “Dual-Boot” (02 sistemas em uma única partição), é altamente recomendável não utilizar este recurso, pois os seus dados estarão ilegíveis e a tentativa forçada de leitura pode vir a prejudicar a informação impedindo de acessá-la futuramente.

O BitLocker consiste em codificar partições do disco, protegendo seus documentos e arquivos do computador contra o acesso não autorizado. Diferentemente do Sistema de Arquivos com Criptografia (EFS), que permite criptografar arquivos individuais, o BitLocker criptografa toda a unidade. Você pode fazer logon e trabalhar com os arquivos normalmente, mas o BitLocker pode ajudar a impedir que pessoas mal-intensionadas acessem os arquivos do Sistema necessários para descobrir a sua senha ou que acessem a unidade removendo-a do computador e instalando-a em outro.

A criptografia é um conjunto de técnicas para impedir o acesso não autorizado a determinados dados. Transformam-se informações em um emaranhado de caracteres impossível de ser compreendido, que só pode ser ‘lido’ com a chave de decriptação. Além disso, ela garante a integridade de arquivos, detectando modificações de dados. (Alessandro Junior, 2016).

Em condições ideais, o recurso usa um Módulo de Plataforma Confiável (chip TPM, ou Trusted Platform Module) para proteger os dados do usuário.

O TPM é um chip especial que roda uma autenticação no seu hardware, software e firmware. Se o TPM detecta uma mudança não autorizada, o PC irá reiniciar em um modo restrito para bloquear potenciais ataques. O próprio BitLocker informa se a sua máquina possui esse chip. (Alessandro Junior, 2016).

Os caminhos para ativar o BitLocker são parecidos em todas as versões do Windows em que este recurso está disponível.

Passo 1 – Abrir a Janela do BitLocker (É possível acessar esta função basicamente de 03 maneiras):

- Método 1 – Acesse o “Painel de Controle” do Windows e selecione a opção “Sistema e Segurança”. Em seguida, procure por “Criptografia de unidade de disco BitLocker“. Uma nova janela será aberta e nela estarão listadas as unidades de armazenamento do computador e ao lado a opção para ativar o BitLocker.

(C) Google Imagens, 2016.

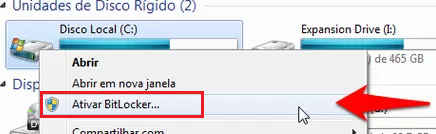

- Método 2 – Vá até o “Meu Computador”, clique com o botão direito sobre o disco que deseja criptografar e depois selecione “BitLocker”.

(C) Google Imagens, 2016.

- Método 3 – Abra o menu iniciar e em seguida pesquise por “BitLocker”. Se o seu sistema e computador forem compatíveis, o resultado correspondente irá aparecer.

(C) Google Imagens, 2016.

Passo 2 – Selecione a Unidade que deseja proteger:

Após abrir o BitLocker, estarão listadas todas as unidades de armazenamento presentes no computador (incluindo HD Externo, Pen-drive, etc). Se você quiser utilizar o BitLocker em um pen-drive, lembre-se de que ele precisa estar conectado (e ser reconhecido pelo sistema) para ativar esta função.

- Selecione a unidade de armazenamento que deseja ativar o BitLocker e em seguida clique na opção “Ativar BitLocker”;

- A janela seguinte, inicia o processo de escolha do método para desbloqueio (Smartcard ou Senha). O método mais utilizado é o desbloqueio por senha. A senha precisa ter no mínimo oito caracteres. Feito isso, clique em “Avançar” para continuar a operação;

- Como ninguém está livre de imprevistos, nesta próxima etapa o programa oferece a possibilidade de salvar uma chave de recuperação em um arquivo para o caso de você esquecer a senha ou perder o “Smartcard”. É extremamente recomendado que isso seja feito e uma mensagem confirma o sucesso da operação ao final.

Conclusão

É importante entender que as limitações impostas às contas de Administrador padrão das versões mais recentes do Windows e ensinadas aqui neste tutorial são para a segurança do próprio usuário. Uma das razões disso é “proteger o usuário dele mesmo”. Com estes procedimentos, tenta-se evitar que o usuário cause problemas no Sistema ao alterar configurações importantes sem saber o que está fazendo.

Outra razão é tentar impedir que vírus e outras pragas virtuais se instalem no Sistema sem que o usuário perceba. Ao utilizar uma conta de Administrador com plenos poderes, programas maliciosos poderão ser executados silenciosamente em segundo plano. Já com uma conta limitada (restrita) isso não ocorre, pois as pragas virtuais precisam de poderes administrativos para serem executadas. Se algum software malicioso tentar ser executado sorrateiramente, o Sistema avisará ao usuário, por meio do Controle de Contas do Usuário (UAC), que algo está tentando alterar as configurações do computador, dando-lhe a chance de examinar o programa antes de permitir ou negar a sua execução.

Bloquear / Limitar a execução de programas a partir de unidades externas, evita que um malware seja executado através de um pen-drive por exemplo. Este nível de proteção, bem como o bloqueio do Prompt e Editor de Registros, adicionam uma camada extra de segurança, reduzindo ainda mais as chances de que alguém concretiza um ataque virtual.

Portanto, pondere com calma as dicas aqui repassas, caso contrário, tenha em mente que você estará dispensando uma importante camada de segurança para o seu Sistema. Se, estando ciente dos riscos, você achar que isso vale a pena, então siga em frente!

Viu algum erro ou gostaria de adicionar alguma sugestão a essa ou outra matéria? Colabore, clique aqui.

Fontes

Pentester, Especialista em Segurança de Redes e Testes de Invasão, Programador, Consultor e Professor de T.I.. Geek Inveterado, Apaixonado por Segurança da Informação e Louco por GNU/Linux. Dedica grande parte do seu tempo para criar soluções que ajudem dezenas de milhares de pessoas com dicas e artigos em Tecnologia e Segurança da Informação. Possui algumas Certificações em Ethical Hacking, Cabling System, Security+, SIEM Netwitness, SIEM SNYPR Securonix e Proficiência em Soluções de Vulnerability Management da Tenable.